CloudWatchでセキュリティ可観測性を向上させるワークショップに参加。可視化から対応までの一連の流れをコスパ良く体験できました #AWSreInvent #COP340

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

AWS re:Invent 2024 に現地ラスベガスから参加しています。

今回 COP340 | Supercharging security & observability with Amazon CloudWatch というワークショップに参加してきました。

CloudWatch の様々な機能を駆使して、 セキュリティの可観測性を向上させるワークショップです。 非常に盛りだくさんな内容で、学びも多かったです。

本ブログにてワークショップのサマリーを紹介していきます。

セッション情報

- タイトル: COP340 | Supercharging security & observability with Amazon CloudWatch

- スピーカー:

- John (Rocket) Nichols, Solutions Architect, AWS

- Sasi Kiran Malladi, Principal Technical Account Manager, AWS

- セッション概要: 以下引用

In the dynamic, evolving cloud landscape effective security observability is crucial to rapidly detecting, investigating, and responding to threats. Learn how Amazon CloudWatch can be leveraged to enhance your security posture, and how to configure CloudWatch to collect and aggregate security-relevant logs, create custom dashboards and widgets to visualize security trends, set up alarms and automated actions to detect and respond to security incidents, and integrate CloudWatch with other AWS security services for a holistic approach to threat management. This workshop provides a comprehensive understanding of how Amazon CloudWatch can power a journey toward robust security observability in the cloud. You must bring your laptop to participate.

(機械翻訳) ダイナミックに進化するクラウド・ランドスケープでは、効果的なセキュリティ監視が脅威の迅速な検出、調査、対応に不可欠です。Amazon CloudWatchを活用してセキュリティ体制を強化する方法、CloudWatchを構成してセキュリティ関連ログを収集・集約する方法、カスタムダッシュボードやウィジェットを作成してセキュリティトレンドを可視化する方法、アラームや自動アクションを設定してセキュリティインシデントを検出・対応する方法、CloudWatchを他のAWSセキュリティサービスと統合して脅威管理の全体的なアプローチを実現する方法について学びます。このワークショップでは、Amazon CloudWatchがクラウドにおける強固なセキュリティ観測可能性に向けた旅をどのように支援できるかを包括的に理解することができます。参加にはラップトップが必要です。

やったこと

以下 4つのシナリオを順番に実施していきました。

- Webアプリへ攻撃。観測して軽減策を講じる(Application Security)

- 認証情報の漏洩を発生させ観測する(Insider Attack)

- コードのスキャン環境を整え、脆弱性を観測する(Software Vulnerabilities)

- ネットワークログを観測する(Network Security)

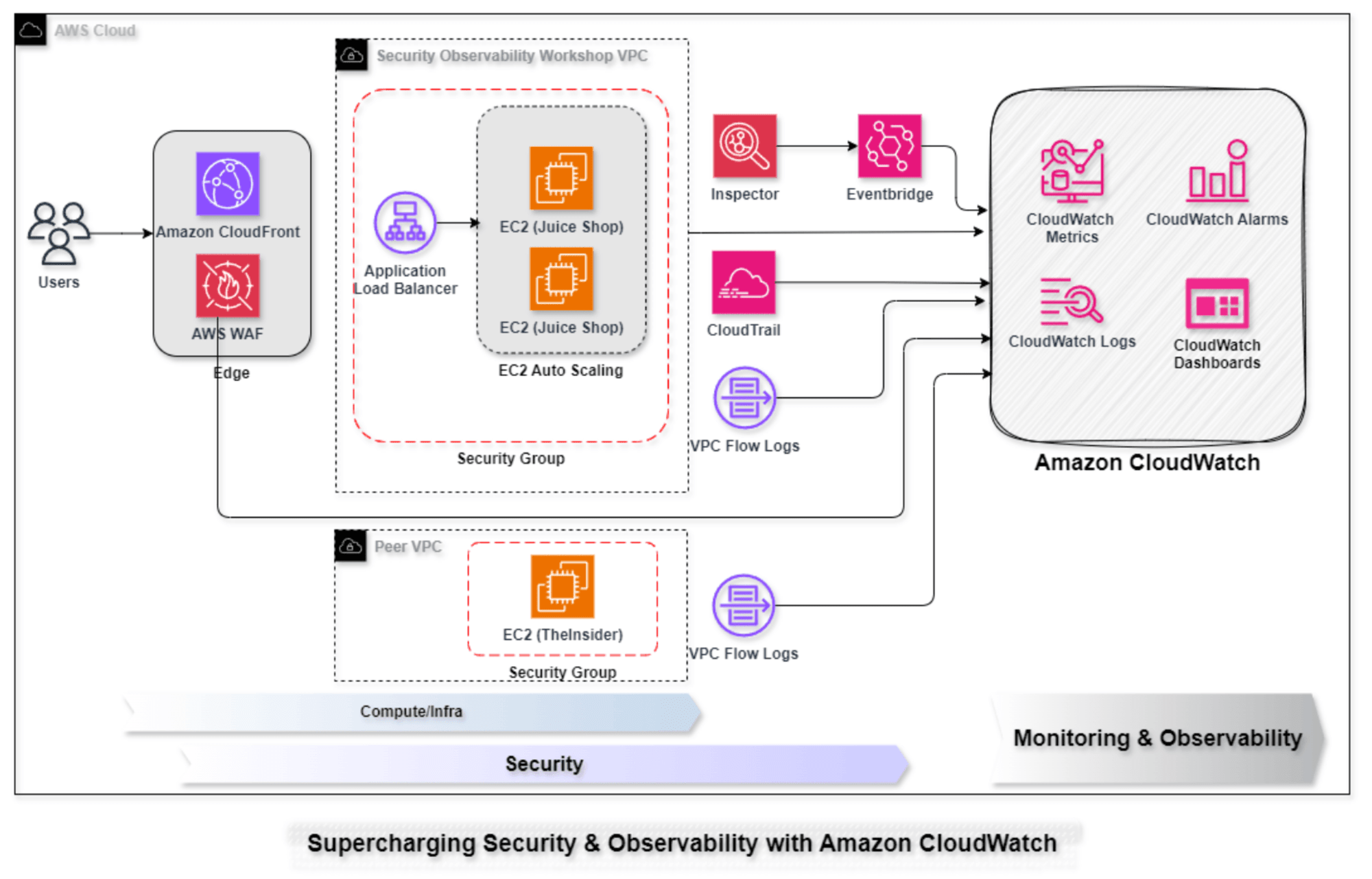

シナリオで使う環境やツールの全体像は以下のとおりです。

以降、各シナリオのサマリーを紹介していきます。

Webアプリへ攻撃。観測して軽減策を講じる(Application Security)

Webアプリ( OWASP Juice Shop [1] ) へいくつか攻撃を仕掛けます。

その後、攻撃されていることを 用意されている CloudWatch ダッシュボードで観測します。

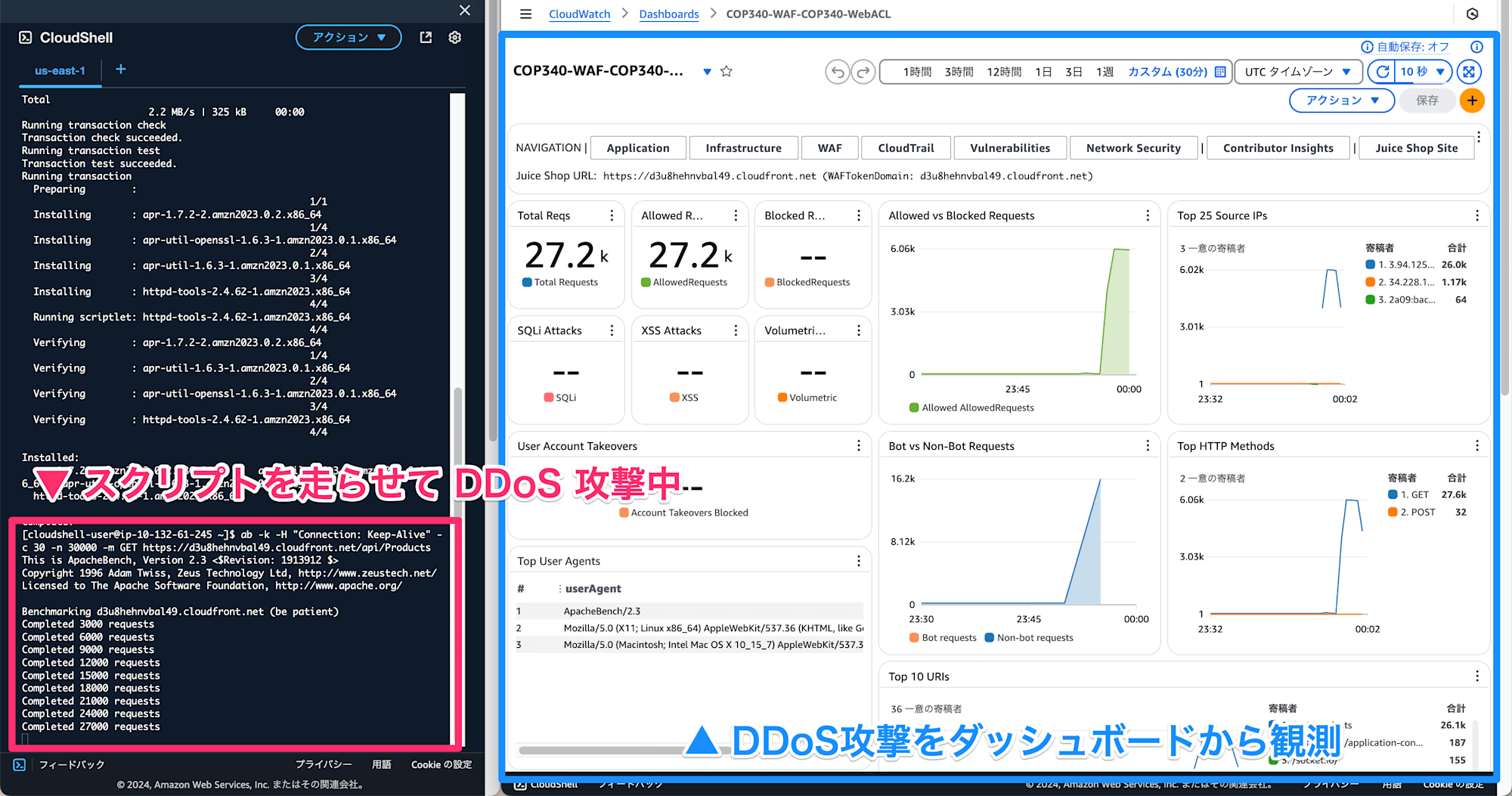

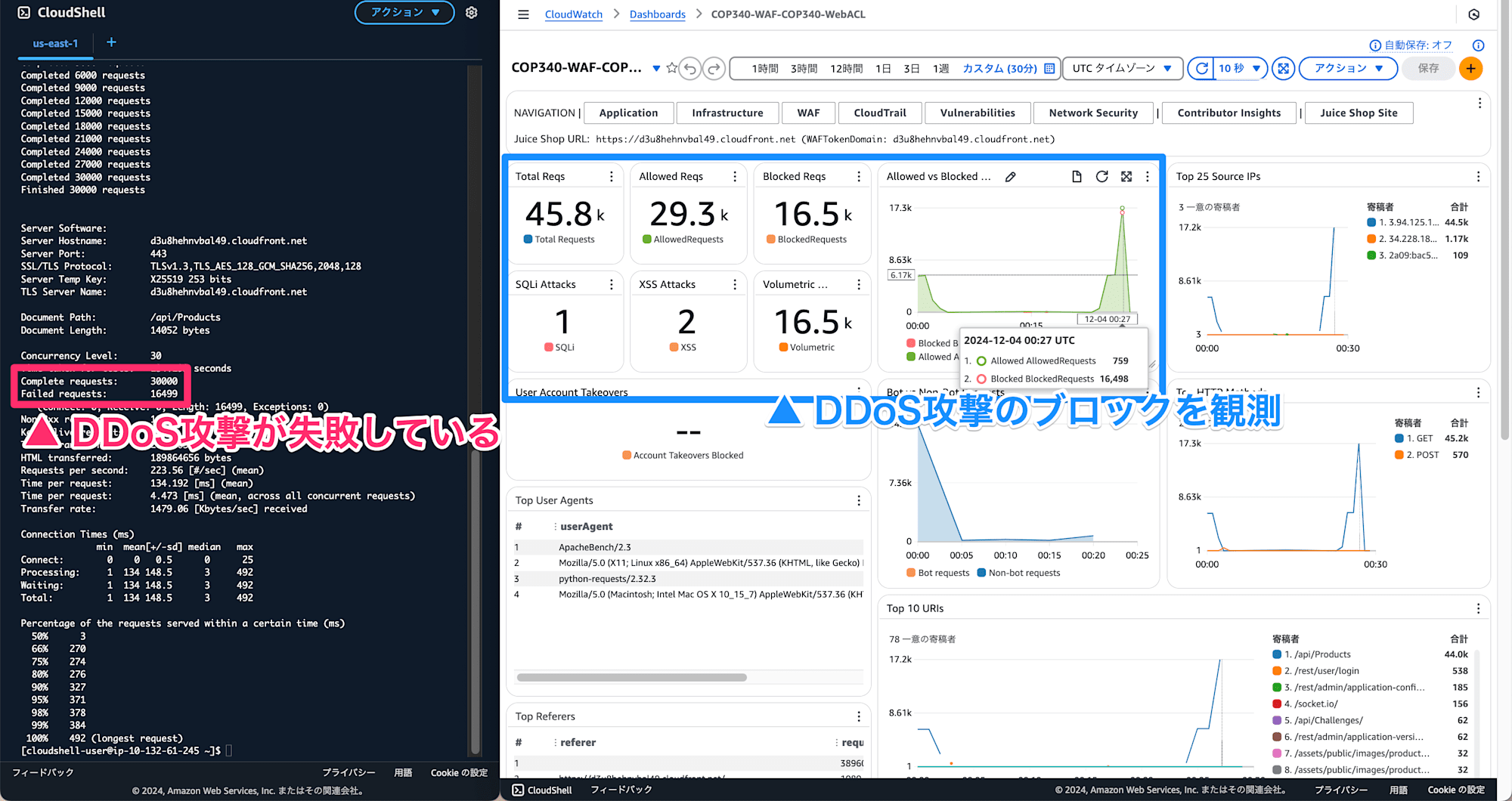

攻撃の一例(DDoS攻撃)

その後、攻撃を緩和していくために、対策を講じていきました。

| 観測された攻撃 | 緩和策 |

|---|---|

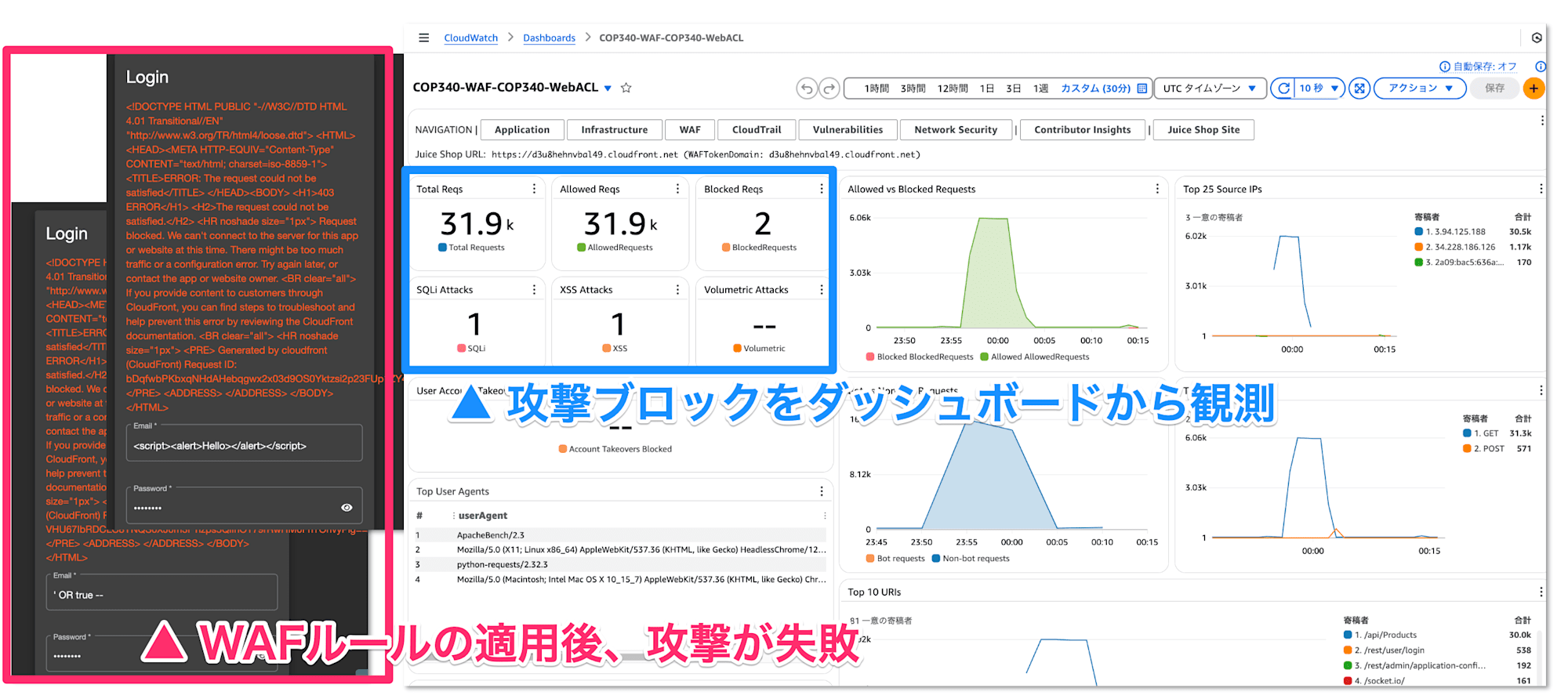

| SQLインジェクション | AWS WAF の AWSManagedRulesSQLiRuleSet を適用する |

| DDoS攻撃 | AWS WAF の rate-base rule を適用する |

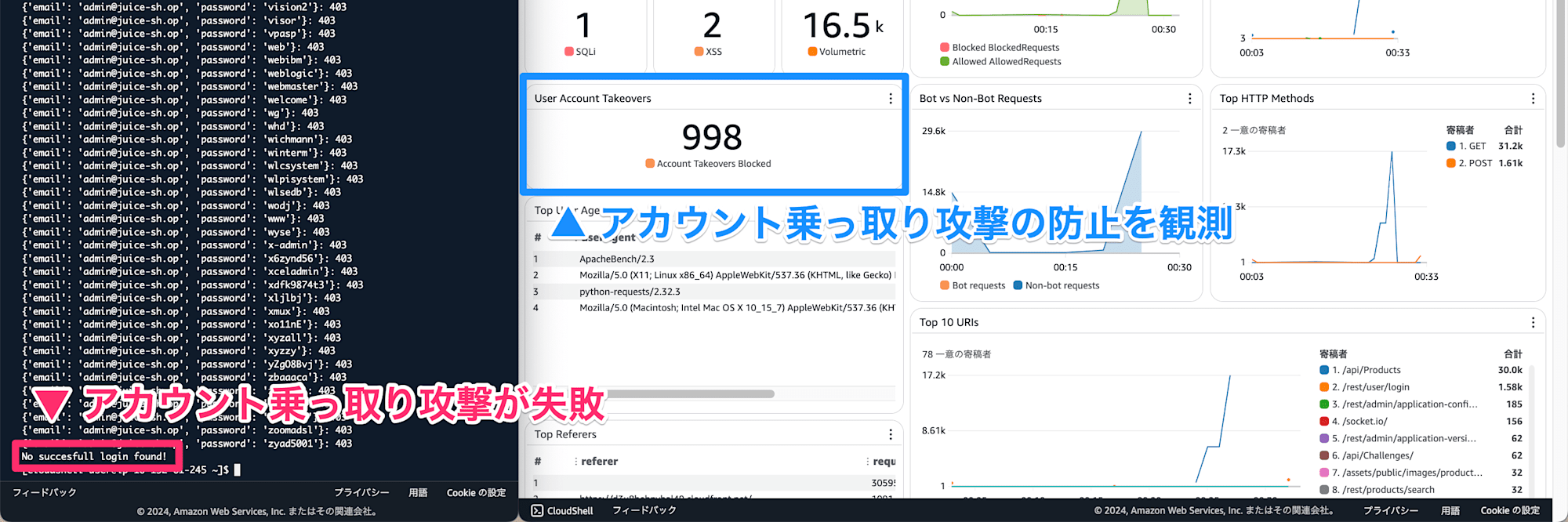

| アカウント乗っ取り攻撃 | AWS WAF の AWSManagedRulesATPRuleSet を適用する |

SQLインジェクション緩和策の適用後

DDoS攻撃緩和策の適用後

アカウント乗っ取り攻撃緩和策の適用後

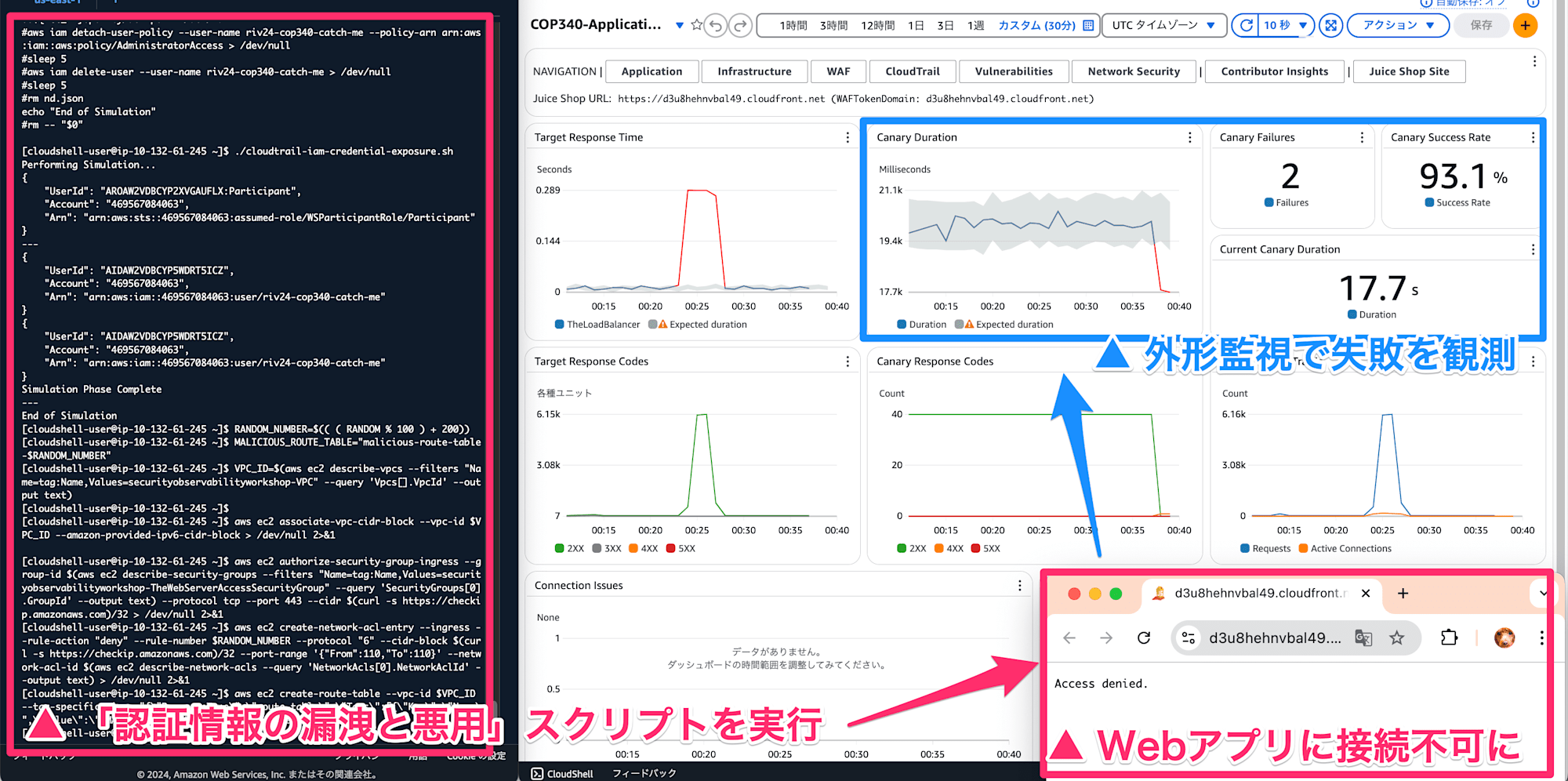

認証情報の漏洩を発生させ観測する(Insider Attack)

認証情報を漏洩させられて、攻撃されるようなシミュレーションを実施します。 攻撃後、Juice Shop にアクセスできなくなります。 CloudWatch ダッシュボードでも Canary (外形監視) が失敗していることを確認できました。

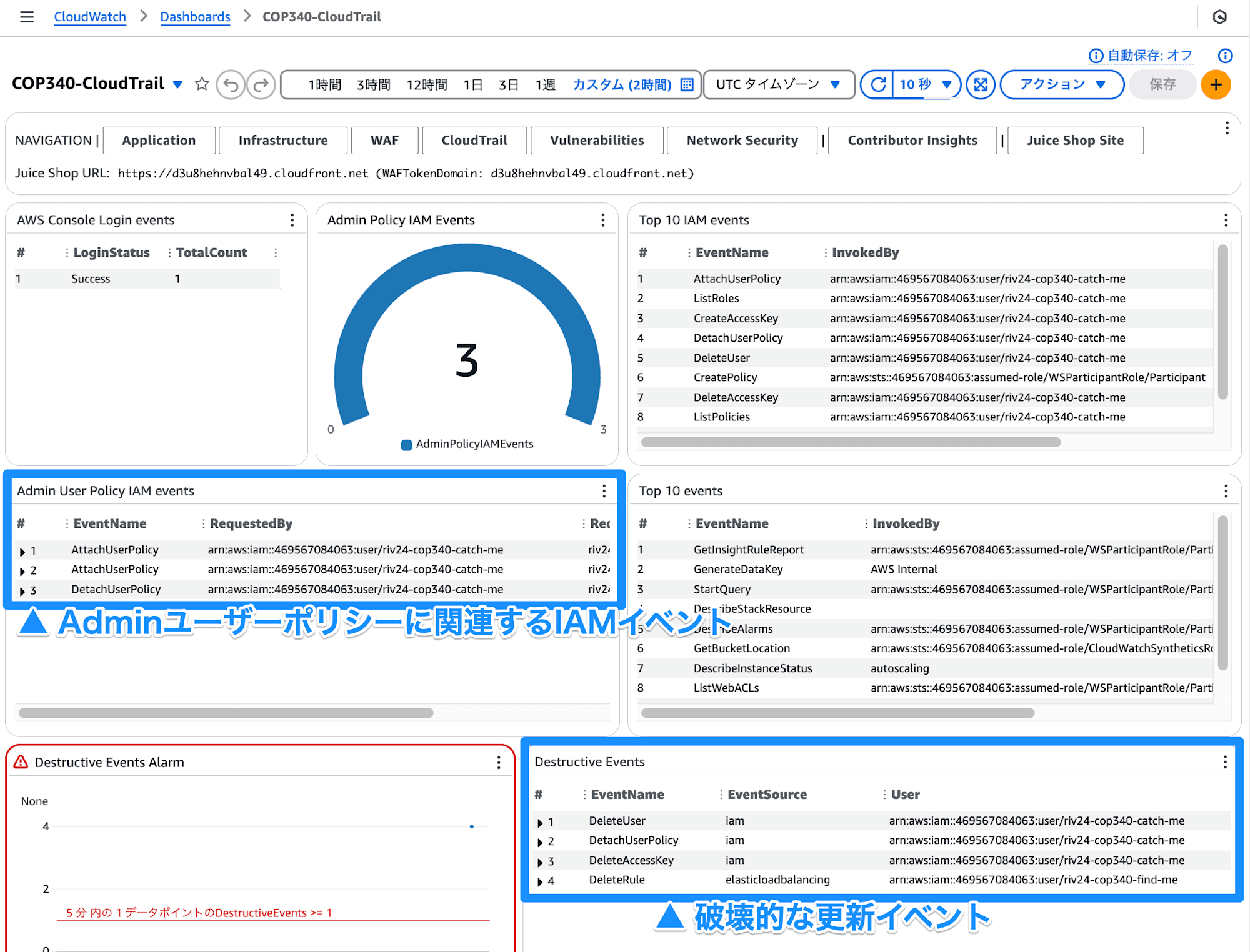

また、別のCloudWatchダッシュボードにて、 CloudTrail の情報から 「疑わしいIAM操作」があることを確認しました。

その後、修復作業を実施して正常な状態に戻します。

コードのスキャン環境を整え、脆弱性を観測する(Software Vulnerabilities)

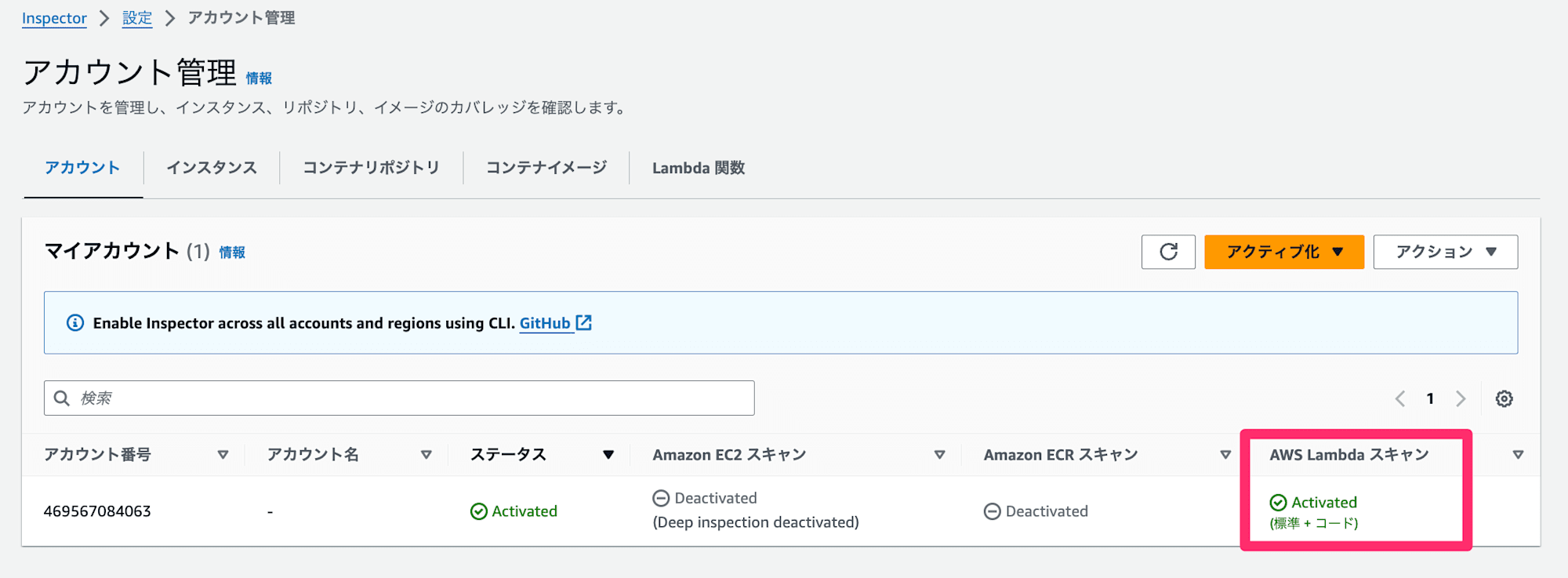

Amazon Inspector の Lambda コードスキャン を有効化しました。

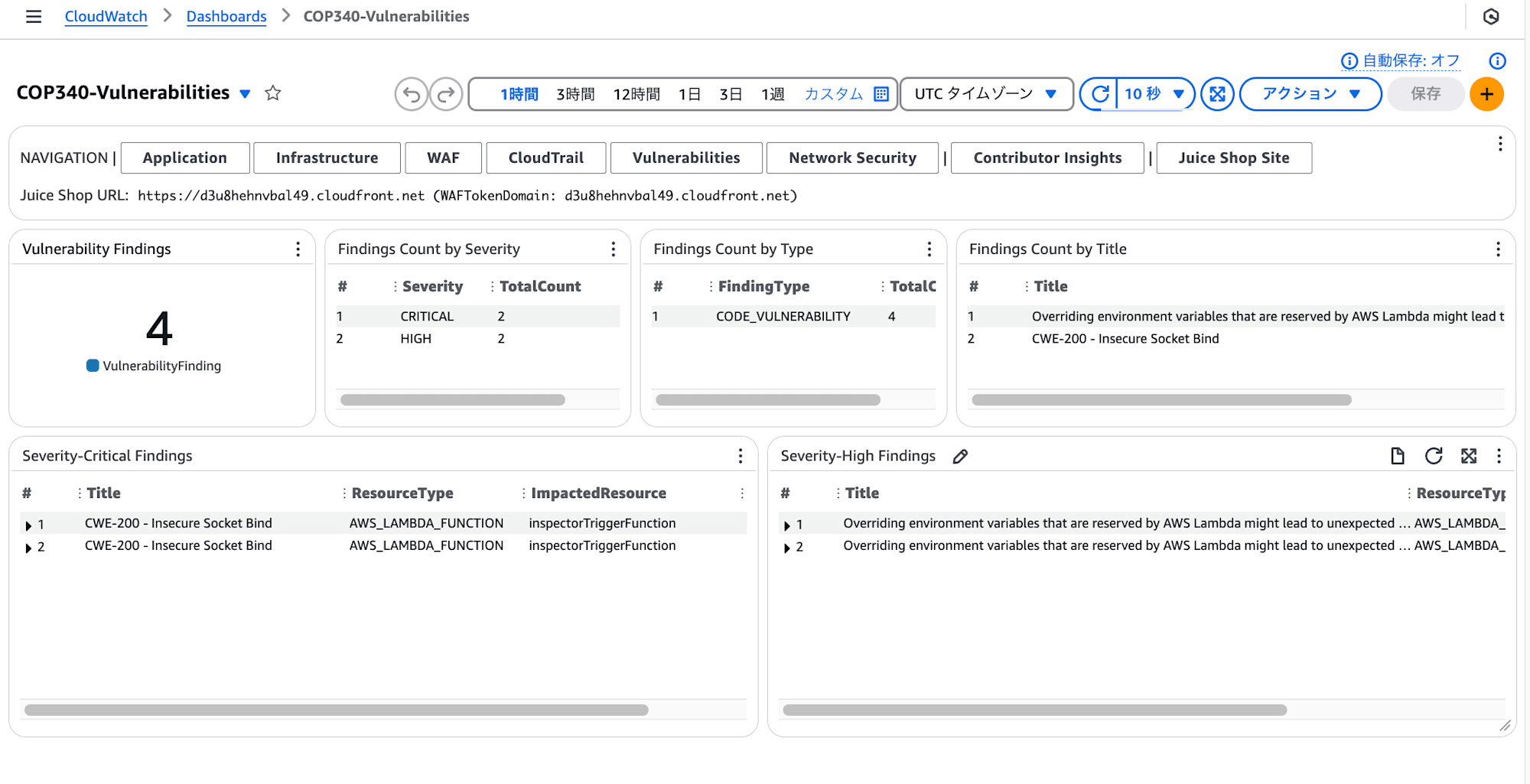

その後 Lambda関数に「脆弱なコード」をデプロイして、 検知させます。 Inspector による検出結果は EventBridgeルール経由でCloudWatchログに流れます。 ログを CloudWatch Logs Insights でクエリしたり、 CloudWatch ダッシュボードで可視化したりできます。

Inspector脆弱性ダッシュボード

ネットワークログを観測する(Network Security)

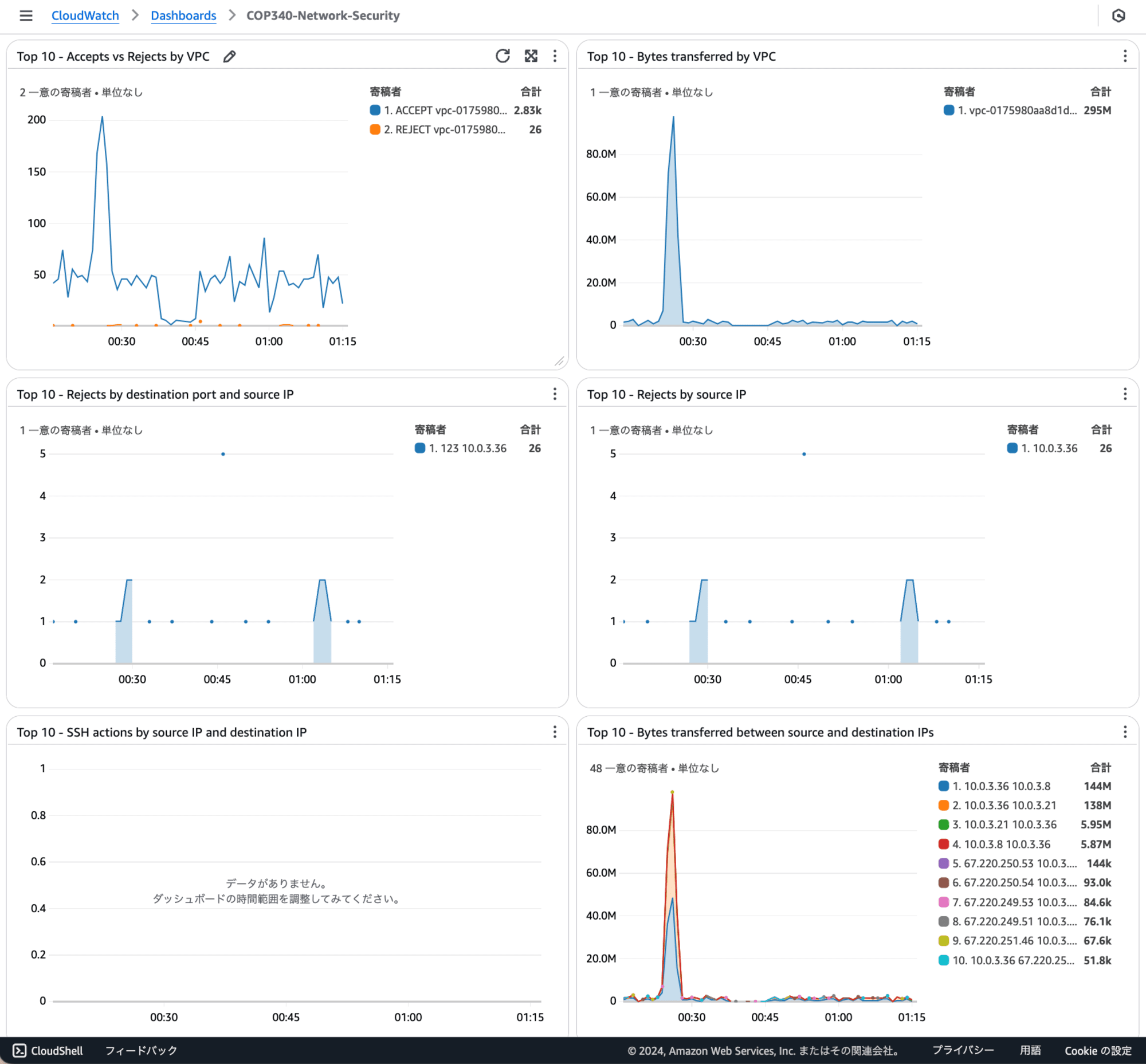

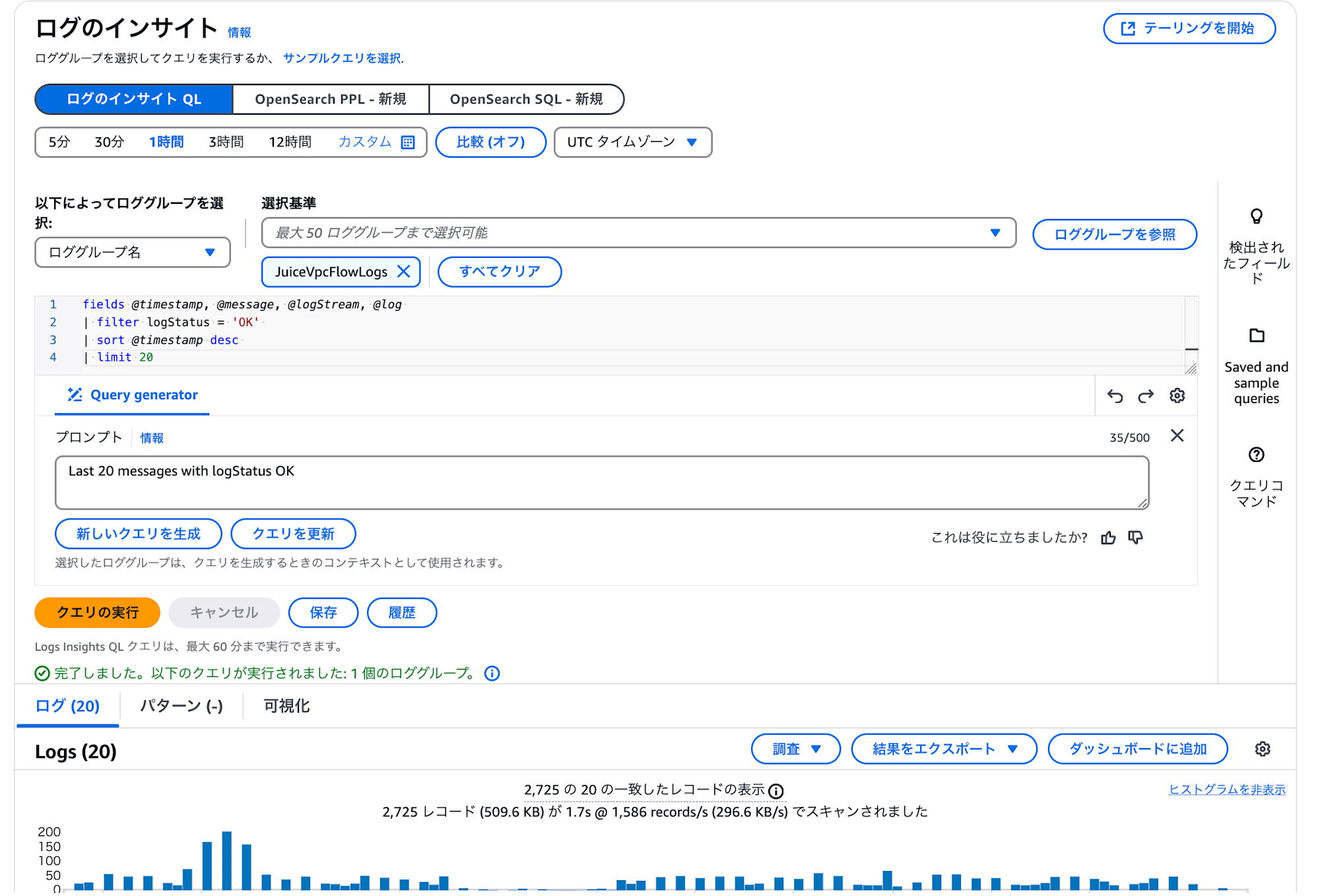

ネットワークトラフィックのログは VPCフローログによって取得できます。 CloudWatch Logs に出力されたVPCフローログを Logs Insights や Contributor Insights, ダッシュボードを使って可視化/分析しました。

CloudWatchダッシュボードを使ったVPCフローログの可視化

CloudWatch Logs Insightsを使ったVPCフローログの分析

おわりに

セキュリティ可観測性をCloudWatchで向上させるワークショップ紹介でした。

トピックが多く、盛りだくさんでしたがガイドや事前準備が非常に親切で スムーズにワークショップを進められました。学びも多かったです。

また、ボーナストラックとして 直近でアップデートのあった「CloudWatch と OpenSearch Service との新しい統合(Zero-ETL)」 に関するものがありましたが、時間の都合上実施することができませんでした。

このアップデートが気になった方は、以下ドキュメントを参照ください。

以上、ラスベガスからお届けしました。

OWASP Juice Shop は OWASPが提供する「多くの脆弱性を持っている」Webアプリケーションです。セキュリティトレーニングのツールとして活用されています。 ↩︎